ESET Research ha publicado su análisis de Spacecolon, un pequeño conjunto de herramientas utilizado para desplegar variantes del ransomware Scarab a víctimas de todo el mundo. Probablemente accede a las organizaciones víctimas a través de operadores que comprometen servidores web vulnerables o mediante la rotura de credenciales RDP por fuerza bruta. Varias variantes de Spacecolon contienen muchos comentarios dentro del código en turco, por tanto, ESET cree que está escrito por un desarrollador de habla turca. La compañía líder en ciberseguridad pudo rastrear los orígenes de Spacecolon al menos hasta mayo de 2020, y sus campañas siguen en curso. Además, ESET nombró a los operadores de Spacecolon “CosmicBeetle” para representar el vínculo con “espacio” y “escarabajo”.

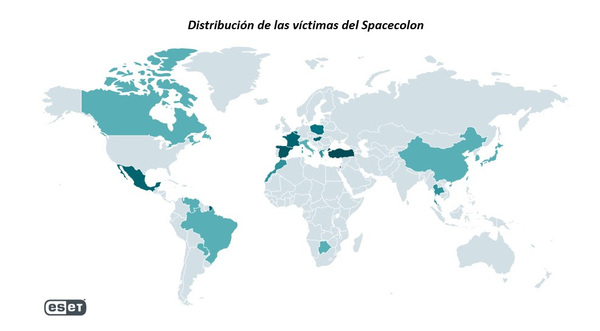

Los incidentes de Spacecolon identificados por la telemetría de ESET abarcan todo el mundo, con una alta prevalencia en países de la Unión Europea, como España, Francia, Bélgica, Polonia y Hungría. En otros lugares, ESET ha detectado una alta prevalencia en Turquía y México. Así mismo, CosmicBeetle parece estar preparando la distribución de un nuevo ransomware: ScRansom. Tras la infección, además de instalar el ransomware, Spacecolon ofrece una gran variedad de herramientas de terceros que permiten a los atacantes tratar de desactivar productos de seguridad, extraer información confidencial y obtener más acceso.

“No hemos observado ningún patrón en las víctimas de Spacecolon, aparte de que sean vulnerables a los métodos de acceso iniciales empleados por CosmicBeetle. Tampoco hemos encontrado ningún patrón entre las áreas de interés o el tamaño de los objetivos. Sin embargo, por nombrar algunos (por tipo y geografía), hemos observado Spacecolon en un hospital y centro turístico de Tailandia, una compañía de seguros de Israel, una institución gubernamental local de Polonia, un proveedor de entretenimiento de Brasil, una empresa medioambiental de Turquía y una escuela de México”, explica Jakub Souček, investigador de ESET Research y autor del análisis.

CosmicBeetle probablemente compromete servidores web vulnerables a la vulnerabilidad ZeroLogon o aquellos con credenciales RDP poco robustas. Además, Spacecolon puede proporcionar acceso de puerta trasera a sus operadores. CosmicBeetle no hace ningún esfuerzo considerable para ocultar su malware y deja un montón de artefactos en los sistemas comprometidos.